Marketing multiniveaux et vente pyramidale : zone grise

Par Mathilde Chatton, étudiante du MAS LCE

Mots clés : Marketing multiniveaux ; vente pyramidale ; système de la boule de neige ; pyramide de Ponzi

Introduction

A ce jour, il n’est pas rare d’être interpelé(e) par des publications sur les réseaux sociaux notamment TikTok et Instagram. Les photos et vidéos attirent notre attention en indiquant des titres de type : « Avant, je gagnais un SMIC par mois. Depuis que je travaille sur les réseaux sociaux, je peux gagner jusqu’à 10’000 € par mois tout en restant à la maison à m’occuper de mes enfants » ou « Comment j’ai perdu 20 kilos grâce à CE produit », etc. Par ailleurs, le fonctionnement et les produits effectivement vendus ne sont pas précisés. Les « vendeurs » proposent aux visiteurs de les contacter directement par message privé.

En Suisse, des structures similaires ont vu le jour ces dernières années, notamment depuis le début de la crise du COVID-19 et l’essor des réseaux sociaux. Nous relevons par exemple les courtes vidéos virales de l’influenceur vaudois JP Fanguin faisant miroiter la richesse si la personne le contacte. Ce dernier n’énonce toutefois pas clairement de quelle façon l’argent arrivera ni comment la structure est construite.[1] Ce phénomène est également visible en Suisse orientale et des célébrités locales font la promotion de cette nouvelle façon de gagner de l’argent simplement.[2]

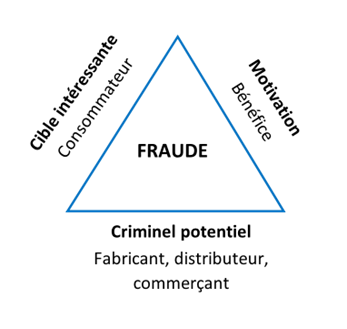

Il est également à relever que les cibles visées sont principalement des personnes à bas revenus ou cherchant à compléter leurs rémunérations comme des étudiants, de jeunes mères au foyer ou encore des travailleurs saisonniers. Les produits concernés peuvent être des pilules minceur, des substituts de repas, des gadgets de cuisine, des formations de trading, des voyages, etc.

La promesse est simple : n’importe qui peut générer des revenus rapidement et facilement depuis son smartphone. Définir où se situe la limite légale entre le marketing multiniveaux et le système pyramidal se révèle plus compliqué.

Définitions

Il convient de différencier la vente directe du marketing multiniveaux ou marketing de réseaux et la vente pyramidale.

La vente directe implique que le vendeur vende des biens et services à des clients par le biais de démonstrations, représentations à domicile ou encore en ligne. Elle se distingue donc du commerce de détail par l’environnement dans lequel les produits sont vendus (hors d’un magasin) et par le cercle des clients visés. Souvent, il s’agit de petits groupes de personnes (famille, collègues de travail, amis, etc.).[3] La vente directe n’implique pas forcément le recrutement de nouveaux vendeurs.

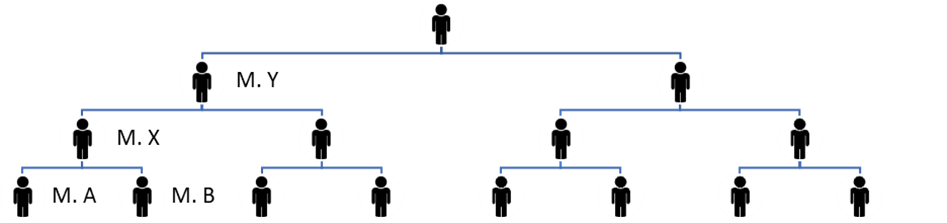

Le marketing multiniveaux (ci-après MLM) correspond à une structure de vente de produits ou services dans laquelle les vendeurs, également appelés ambassadeurs, perçoivent des commissions sur la vente desdits produits ou services et sur celles des personnes qu’ils doivent recruter et parrainer[4]. Ce type de commerce est davantage basé sur le relationnel et la recherche de nouveaux membres à former et soutenir pour obtenir une commission sur leurs ventes.[5] Ceux-ci doivent parfois acquérir un kit de démarrage afin d’entamer la commercialisation.

La vente dite pyramidale[6] ou à la boule de neige repose principalement sur une structure dans laquelle une ou plusieurs personnes se situent au sommet et sont rémunérées par les nouveaux membres qui sont recrutés et qui doivent payer une somme importante pour entrer dans le réseau. Elle est quant à elle illégale dans de nombreux pays car elle est considérée comme une escroquerie et comme une variante de la Pyramide de Ponzi rendue célèbre par Bernard Madoff. Ses caractéristiques sont notamment le recrutement de nouveaux membres, un enrichissement garanti et une obligation de paiement pour entrer dans la structure. Parfois, il n’existe même pas de produits commercialisés ou ces derniers occupent une place accessoire dans la construction.

La différence entre les deux systèmes peut souvent être fine et opaque. En effet, les entreprises de ventes multiniveaux se défendent en invoquant le fait qu’elles ont pour principal but de vendre un produit ou un service. Toutefois, l’origine de la rémunération des vendeurs peut être floue, à savoir s’il s’agit principalement des ventes du produit ou de commissions pour le recrutement de nouveaux membres.[7]

Historique

Le marketing de réseaux est né aux Etats-Unis par la création de la société California Perfume Company en 1886 par David H. McConnell. Pour vendre ses produits, des parfums au début, il sollicitait des femmes au foyer qui étaient rémunérées sur les ventes réalisées. Il s’agit du premier MLM connu de l’histoire. Cette société deviendra plus tard Avon Products Inc, aujourd’hui cotée à la bourse de New York, réalisant plus de 10 milliards de dollars de chiffre d’affaires.[8]

Par la suite, plusieurs entreprises ont repris ce système pour se développer. Par exemple, la société américaine Tupperware, également très populaire en Europe, est basée sur un système de vente pyramidale. Néanmoins, ce terme qualifie le fait que les vendeurs sont formés par des personnes qui les ont recrutées. Les vendeurs sont rétribués uniquement par des commissions sur les ventes mais pas pour le recrutement de nouveau vendeurs. De plus, les produits proposés ont, dans ce modèle d’affaires, une place prépondérante.[9]

Par ailleurs, la société américaine Herbalife, active dans le commerce de produits nutritionnels et compléments alimentaires, a été condamnée à maintes reprises et dans plusieurs pays pour des chefs de ventes pyramidales. En effet, il a été prouvé que la majorité de son chiffre d’affaires correspond aux fonds obtenus lors du recrutement de nouveaux vendeurs. La part de chiffre d’affaires correspondant aux ventes des produits était moindre. Il a également été reproché à la compagnie de garantir des rémunérations à des vendeurs sans pour autant leur verser le moindre centime.[10]

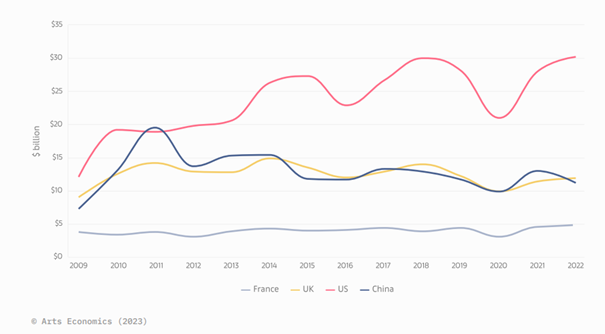

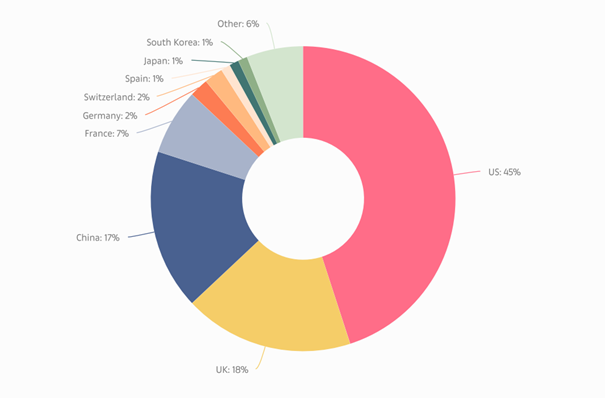

A ce jour, il est difficile de trouver des chiffres probants et sur le nombre de personnes impliquées et sur les revenus que le marketing multiniveau génère en Suisse et même en Europe. Aux Etats-Unis en 2021, l’industrie du MLM, qui est la plus importante du monde, a enregistré des ventes pour la somme record de 42.7 milliards de dollars. Elle compte 7.3 millions de vendeurs et 44.6 millions de consommateurs.[11] Les réseaux MLM qui génèrent le plus de revenus sont des entreprises actives dans le domaine du bien-être et de la santé. Herbalife est deuxième du classement avec un revenu de 5.8 milliards de dollars en 2021.

Le cadre légal

En Europe, la Cour de justice européenne a établi trois conditions cumulatives[12] pour qualifier une structure pyramidale. La première condition est que les personnes recrutées reçoivent une promesse de profit. La seconde est que ce profit dépende du recrutement de nouveaux collaborateurs. La troisième est que le profit ne soit pas forcément financé par une activité opérationnelle réelle (existence réelle d’un produit ou d’un service).

En Suisse, l’article 3 alinéa 1 lettre r de la Loi fédérale contre la concurrence déloyale (LCD)[13] « Méthodes déloyales de publicité et de vente et autres comportements illicites » dispose : Agit de façon déloyale celui qui, notamment: subordonne la livraison de marchandises, la distribution de primes ou l’octroi d’autres prestations à des conditions dont l’avantage pour l’acquéreur dépend principalement du recrutement d’autres personnes plutôt que de la vente ou de l’utilisation de marchandises ou de prestations (système de la boule de neige, de l’avalanche ou de la pyramide);

Le Secrétariat d’Etat à l’économie (SECO) met en garde les Suisses contre la vente à paliers multiples, notamment contre le risque de pertes financières pour les vendeurs recrutés. En effet, il arrive souvent que ces vendeurs ne parviennent pas à écouler leur marchandise, déjà payée par leurs soins, à cause d’un marché saturé.[14]

Une décision de la Cour des plaintes du Tribunal pénal fédéral du 19 janvier 2021 (BStGer BG.2020.44) concernant un conflit de for juridique mentionne que le SECO a déposé des plaintes avec demande de condamnation pour une infraction à l’art. 3 al. 1 let. b et r de la LCD. Selon le SECO, une certaine société américaine se trouvait être une structure pyramidale active dans le domaine de la formation en trading de cryptomonnaies dans plusieurs pays et notamment en Suisse. Populaire auprès des jeunes, cette société se qualifiait toutefois elle-même de MLM. L’adhésion à cette société ne pouvait être effectuée que par l’intermédiaire de membres existants et moyennant des frais d’adhésion. Si le nouveau recruté enrôlait à son tour de nouveaux membres, il n’avait pas à payer les frais mensuels d’adhésion. Les revenus des membres se basaient sur le recrutement de nouveaux vendeurs. Les plaintes visaient des personnes impliquées dans cette société. Celles-ci avaient notamment organisé un évènement afin d’attirer des participants. Ces derniers devaient payer un droit d’entrée de CHF 10.00 afin de prendre part à cette « révolution financière ».

La FINMA a été interrogée et a indiqué que les activités commerciales de la société ne nécessitaient aucune autorisation ni surveillance prudentielle de sa part. Finalement, le Ministère public cantonal compétent a émis une ordonnance pénale à l’encontre de l’une des personnes impliquées pour une infraction à l’art. 23 LCD en relation avec l’art. 3 al. 1 let. b et r. LCD.[15]

L’arrêt de la cour suprême du canton de Zurich UE150133[16] précise l’art. 3 al. 1 let. r LCD en indiquant qu’un système est déloyal si les recruteurs incitent les nouveaux participants à acquérir trop de produits à vendre sans parvenir à réaliser des profits (système de boule de neige). Le système est également déloyal lorsque les avantages patrimoniaux découlent principalement du recrutement de nouveaux membres. Dans ce cas, le produit commercialisé se trouve au second plan.

Conclusion et avis critique

Le marketing multiniveaux est un système de vente utilisé dans le monde entier depuis de nombreuses années. Néanmoins, la proximité toujours plus intense entre les personnes découlant de l’avènement des réseaux sociaux permet aujourd’hui à tout un chacun de se lancer dans le MLM. Pour des personnes non sensibilisées à la problématique des systèmes pyramidaux, il existe de nombreux risques à se retrouver au cœur d’une arnaque.

Pour les personnes concernées, il convient de déterminer si le produit ou le service vendu est au cœur du modèle d’affaires, en s’assurant de sa qualité notamment. Par ailleurs, il faut se méfier lorsque le recruteur ou la société se permet de garantir un profit et s’il demande de payer une somme importante pour entrer ou pour acquérir les produits de démarrage.

Les entreprises et les vendeurs indépendants peuvent notamment être accusés de concurrence déloyale au sens de la LCD. Les personnes arnaquées peuvent quant à elle subir des pertes patrimoniales importantes si elles n’écoulent pas leur marchandise ou si le système s’effondre.

En tant qu’étudiante en Master en lutte contre la criminalité économique, je ne recommanderais pas le marketing multiniveau comme modèle d’affaires à des personnes souhaitant se lancer dans l’entreprenariat ou voulant compléter leurs revenus. En effet, ce type de structure manque souvent de transparence quant aux produits vendus en termes de qualité et de provenance. Ensuite, je pense que malgré l’essor des réseaux sociaux, il est difficile de vendre de tels produits et de recruter suffisamment de personnes pour rentabiliser ses investissements de départ.

En conclusion, le marketing multiniveau ne doit en aucun cas être considéré comme un moyen miracle de gagner de l’argent facilement. Les personnes réalisant réellement des profits sont rares, soit les personnes placées en hauteur dans la structure.

[1] PAULINE RUMPF. De Melius à JP Fanguin, les schémas pyramidaux en plein essor. 20 Minutes [en ligne]. Le 18 juin 2020. [Consulté le 5 mai 2023]. Disponible à l’adresse : https://www.20min.ch/fr/story/de-melius-a-jp-fanguin-les-schemas-pyramidaux-en-plein-essor-775812680987

[2] MICHAEL SAHLI. Stefan Angehrn lebt von umstrittener Multilevel-Marketing-Firma – gegenüber Blick räumt er nun ein «90 Prozent der Teilnehmer verdienen nichts». Blick [en ligne]. Le 2 octobre 2022. [Consulté le 1er avril 2023]. Disponible à l’adresse : https://www.blick.ch/schweiz/stefan-angehrn-lebt-von-umstrittener-multilevel-marketing-firma-gegenueber-blick-raeumt-er-nun-ein-90-prozent-der-teilnehmer-verdienen-nichts-id17925694.html

[3] FÉDÉRATION DE LA VENTE DIRECTE. La vente directe. FVD [en ligne]. [Consulté le 2 avril 2023]. Disponible à l’adresse : https://www.fvd.fr/la-vente-directe/

[4] BERTRAND BATHELOT. Marketing multi-niveaux. Définitions Marketing [en ligne]. [Consulté le 3 avril 2023]. Disponible à l’adresse : https://www.definitions-marketing.com/definition/marketing-multi-niveaux/

[5] ALINE GÉRARD. Distinguer vente multiniveau et système pyramidal. Rebondir [en ligne]. Le 7 mars 2022. [Consulté le 1er avril 2023]. Disponible sur le site PressReader.

[6] INSTITUT POUR L’ÉDUCATION FINANCIÈRE DU PUBLIC. Système de vente pyramidale. La finance pour tous [en ligne]. Le 22 janvier 2022. [Consulté le 5 mai 2023]. Disponible à l’adresse : https://www.lafinancepourtous.com/decryptages/marches-financiers/fonctionnement-du-marche/systeme-de-vente-pyramidale/

[7] CÉLINE DELBECQUE ET ALEXANDRA SAVIANA. Les arnaques du marketing multiniveau. L’Express (France) [en ligne]. Le 8 décembre 2022. [Consulté le 2 avril 2023]. Disponible sur le site PressReader.

[8] GILLES SIMON. Marketing de réseau : les origines. Gilles Simon [en ligne]. Le 8 juin 2015. [Consulté le 4 avril 2023]. Disponible à l’adresse : https://www.gilles-simon.com/marketing-de-reseau-les-origines/

[9] KATE WATSON-SMYTH. Secret History Of: Tupperware. Independent [en ligne]. Le 8 octobre 2010. [Consulté le 3 avril 2023]. Disponible à l’adresse : https://www.independent.co.uk/property/interiors/secret-history-of-tupperware-2100910.html

[10] LE JOURNAL DE QUEBEC. Herbalife doit payer 200 millions $. Le Jours de Québec [en ligne]. Le 16 juillet 2016. [Consulté le 4 avril 2023]. Disponible sur le site PressReader.

[11] AMEEN AHSAN. MLM companies in USA for 2023: An elementary analysis. Epixel Solutions [en ligne]. [Consulté le 5 mai 2023]. Disponible à l’adresse : https://www.epixelmlmsoftware.com/blog/top-mlm-companies-in-usa

[12] STÉPHANIE ZEIDENBERG. Précisions sur la notion de promotion pyramidale. Journal d’actualité des droits européens [en ligne]. Le 3 juin 2014. [Consulté le 5 avril 2023]. Disponible à l’adresse : https://revue-jade.eu/article/view/573

[13] Loi fédérale du 19 décembre 1986 contre la concurrence déloyale (LCD ; RS 241)

[14] PORTAIL PME. Vente à paliers multiples : les risques. Confédération suisse [en ligne]. [Consulté le 5 avril 2023]. Disponible à l’adresse : https://www.kmu.admin.ch/kmu/fr/home/savoir-pratique/creation-pme/creation-entreprise/premiers-pas/idee-commerciale/vente-paliers-multiples.html

[15] Tribunal pénal fédéral, BStGer BG.2020.44 du 19 janvier 2021. [Consulté le 4 avril 2023]. Disponible en ligne dans la base de données du Tribunal pénal fédéral.

[16] Obergericht des Kantons Zürich, UE150133 du 11 novembre 2015. [Consulté le 4 avril 2023]. Disponible en ligne dans la base de données des tribunaux zurichois (Gerichte Zürich).